안녕하세요 김태영입니다.

이번 포스팅에서는 요즘 정보보호업계 최고의 화두가 되고 있는 네이트 개인정보 유출 사건에 이용되었다는 APT공격에 대해서 알아보겠습니다.

이전의 해킹의 행태는 개인용 PC에 대한 공격이 주로 이루어졌으며

제로데이(Zero Day; 알려진 취약점에 대해 아직 조치가 취해지지 않은 클라이언트를 노린 공격) ,

DoS(Denial of Service; 서비스 거부) 공격,

단일 바이러스,

백도어(Backdoor; 시스템에 불법 침입하기 위한 비밀통로로서 관리자 권한을 획득하여 시스템을 원격에서 사용할 수 있도록 하는 악성코드의 형태)를 심기 위한

트로이 목마(Trojan) 바이러스의 형태로서 단순한 일회성 공격에 머물러

히트앤런(Hit and Run) 방식으로 이루어졌다고 볼 수 있습니다.

악의적인 해커들이 커뮤니티 등을 통해 집단적인 활동을 하며 공격의 개념을 점점 확장시켰고, 각 국가들은 자국의 이익을 위해 사이버전 전담부대를 편성하고 몇몇 기업과 국가들은 이를 음성적으로 양성(?; 어휘선택에 어느정도의 어폐가 있는듯 하지만 이해하실거라 믿습니다..) 적극적으로 활용하고 있는 것으로 보여집니다.

이러한 과정을 통해 발전된 해킹은 스턱스넷(Stuxnet) 이라고 알려져 있는 공격의 형태로 나타납니다.

Stuxnet 에 대해서는

스턱스넷(Stuxnet)의 출현과 향후 위험요소 를 참고하시면 이해가 쉬울 것입니다.

자, 이제 창끝이 개인용 PC을 향하다가, 이제 SCADA(Supervisory Control and Data Acquisition)와 같은 시스템에까지 침투하게 되었습니다. 산업 기반시설에 대한 공격이라니요, 이거야 말로 영화같은 이야기 아닌가요,

여기까지는 여기저기서 들려오는 얘기가, 이런 공격이 벌어질 수도 있다더라, 정도의 '스토리'일 뿐이었습니다. 우리에게는 그저 흥미거리로 다가오는 이야기의 수준이었지요, 살면서 전혀 그런 위협은 느낄 수 없었으니까요,

하지만 이제는 이야기가 좀 달라졌네요, 우리가 몇년동안이나 내 이야기, 내 사진들, 친구들과 나눈 대화들, 내 생각들, 기쁜일, 화났던일, 행복했던일, 즐거웠던일들이 모두 담겨있는, 싸이월드와 같은 대형 포탈의 SNS에서 대량으로 개인정보가 유출되었습니다. 알리고 싶지 않던 내 비밀이야기들, 이젠 더이상 우리 단 둘만 아는 이야기가 아닌걸까요?

개인정보로 인한 피해는

해외걸작다큐 '당신의 아이디가 도둑맞고 있다'를 보고..

의 포스팅을 참고하시면 되겠습니다.

네이트 같은 대형 포탈정도면, 정보보호에 대한 민간 기업보다는 높은 수준의 정보보호 시스템을 구축하고 있을 것이고 전문 인력도 있다고 알고 있는데, 대체 APT가 무엇이길래, 네이트를 이렇게 힘없이 무너트린걸까요?

APT 란 Advanced Persistent Threat 의 약자로서, 지능적 지속 위협 이라고 불리는 해킹 전략입니다.

APT(Advanced Persistent Threat)란 다양한 IT 기술과 방식들을 이용해 조직적으로 경제적이거나 정치적인 목적을 위해 다양한 보안 위협들을 생산해 지속적으로 특정 대상에 가하는 일련의 공격 행위를 말한다. 즉, APT란 특정 기업이나 조직 네트워크에 침투해 활동 거점을 마련한 뒤 정보를 외부로 빼돌리는 형태의 공격들을 총칭하는 말이다.

라고 안철수 보안연구소에서 발표한 바 있습니다.

일회성, 단발성으로 끝나버릴 공격이 아니라, 앞으로 정보보호 업계에서는 귀에 딱지가 앉도록 듣게 될 이름입니다.

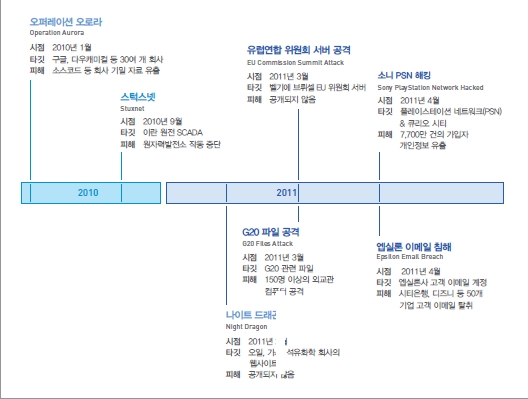

해외 APT 공격 사례 그림 출처 : 안철수 연구소

위의 그림을 보시면, 몇 개 되지 않는 데이터이고 해외의 사례이지만 점점 빈도수가 증가하고 있는 것을 쉽게 확인 할 수 있습니다.

APT 공격은

단일 보안 솔루션을 통해서 현재로서는 사실상 완벽하게 막을 수 없는 공격입니다.

APT는 기존의 공격에 비해 다양한 해킹 기술과 방식을 이용하고 있지만, 각각의 기술로 보았을때는 새로운 것은 별로 없지만, 여러가지 기술을 융합하여 사용함으로써 더 큰 보안 위협을 가져오고, 사회 공학적 기법을 극적으로 이용하여 시스템의 취약성 뿐만 아니라 시스템을 운영하고 이용하는 사용자들을 공격 루트로 '사용' 하여 공격하는 경향이 있습니다. 시스템에 관련된 취약점이라면, 보완책이라도 있겠지만, '사람'에 관한 취약점이라면, 우리 모두가 더 관심을 가지고 조심하는 수 밖에 없겠지요,

또한 공격을 당한 입장에서도,

얼마나 많은 정보가 유출되었는지, 유출된 정보로 인한 피해가 어느 정도인지 유추하기도 쉽지 않는 것이 사실입니다.

기업이나 단체에서는 정보보호에 대한 투자를 강화하고 있다고는 하지만 이를 투자가 아닌 '소비'의 개념으로 생각하여 일회성으로 자본을 투입하여 보안 솔루션들의 도입함으로써 보안 문제가 해결 될 것이라고 보는 경향이 많이 있습니다

하지만 이미 기업에 대한 해커의 공격수준은 보안 솔루션에서 감지하기 힘든 형태로 교묘하게 바뀌고 있고, 현재 일반적으로 기업들이 가지고 있는 안티바이러스(Anti-Virus), 방화벽(Firewall), IPS(Intrusion Prevention System), ESM(Enterprise Security Management), VirusWall, NAC(Network Access Control) 과 같은 보안 솔루션들 만으로는 APT 공격에 대해서는 해커들에게 너무나 무력하게 기업의 소중한 정보를 내어주게 됩니다.

다음 포스팅에서는 APT공격의 방법과 형태에 대해서 알아보도록 하겠습니다.

# 참고자료

http://kohi10.wordpress.com/2010/02/07/google-adobe-hacking-event-follow-up-apt-malware/

민간기업 정보보호 실태조사, 2010